Nhóm gián điệp Subtle Snail, còn được theo dõi dưới tên UNC1549 (Unyielding Wasp/Tortoiseshell) thuộc mạng lưới Charming Kitten do Iran bảo trợ, đã chuyển hướng mục tiêu sang các công ty viễn thông, hàng không vũ trụ và quốc phòng tại châu Âu kể từ tháng 6 năm 2022. Đây là một mối đe dọa mạng đáng chú ý.

Trong một làn sóng tấn công gần đây, nhóm này đã xâm nhập thành công 34 thiết bị trên 11 tổ chức bằng cách giả mạo đại diện nhân sự trên LinkedIn.

Nạn nhân bị dụ dỗ vào các quy trình tuyển dụng giả mạo, tải xuống payload backdoor tùy chỉnh MINIBIKE và vô tình cấp cho kẻ tấn công quyền truy cập liên tục, tàng hình vào mạng lưới doanh nghiệp.

Chiến dịch này cho thấy xu hướng ngày càng tăng của các cuộc tấn công kỹ thuật xã hội được thiết kế riêng, bỏ qua các biện pháp kiểm soát bảo mật truyền thống bằng cách kết hợp kỹ thuật gián điệp với các dịch vụ đám mây hợp pháp.

Hoạt động của nhóm tấn công Subtle Snail

Mục tiêu và Kỹ thuật Trinh sát

Chiến dịch của Subtle Snail bắt đầu bằng hoạt động trinh sát sâu rộng các tổ chức mục tiêu. Kẻ tấn công xây dựng sơ đồ tổ chức công ty và xác định các nhân viên trong vai trò IT, phát triển hoặc nghiên cứu thông qua các nền tảng công khai như LinkedIn.

Mục tiêu chính của nhóm mối đe dọa mạng này là thu thập thông tin tình báo dài hạn trong lĩnh vực viễn thông, bên cạnh các lợi ích phụ trong ngành hàng không vũ trụ và quốc phòng.

Chiêu thức Kỹ thuật Xã hội qua LinkedIn

Các hồ sơ được tạo ra để giả mạo các chuyên gia nhân sự thực tế tại các công ty có uy tín, hoàn chỉnh với các tên miền trông có vẻ xác thực như telespazio-careers.com và safrangroup-careers.com.

Sau khi xác định được nạn nhân tiềm năng, các tin nhắn LinkedIn sẽ được gửi, mời họ ứng tuyển vào các vị trí công việc được thiết kế riêng. Trong bối cảnh mối đe dọa mạng ngày càng phức tạp, chiêu thức kỹ thuật xã hội này trở nên hiệu quả.

Cơ chế Xâm nhập và Triển khai MINIBIKE Backdoor

Lừa đảo Thu thập Thông tin Đăng nhập

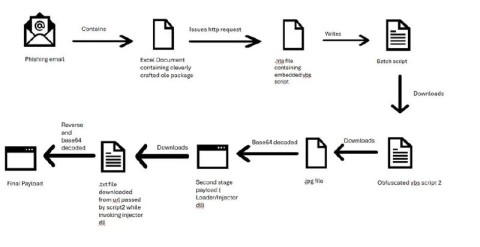

Các tin nhắn này bao gồm một quảng cáo việc làm PDF tùy chỉnh và một liên kết đến một cổng thông tin ứng tuyển giả mạo. Khi ứng viên nộp thông tin đăng nhập trên các trang đăng nhập giả mạo này, thông tin sẽ được thu thập trực tiếp bởi hạ tầng C2 của nhóm.

Hạ tầng C2 này được proxy thông qua các dịch vụ Azure để ngụy trang các truy vấn độc hại với lưu lượng đám mây hợp pháp. Sau khi thu thập thông tin đăng nhập, nạn nhân được yêu cầu tải xuống một tệp lưu trữ – thường có tên Application.zip hoặc TimeScheduler.zip – chứa một tệp setup.exe được ký số và một DLL độc hại.

Nạn nhân sau đó đóng tài liệu và nhấp vào trang web độc hại để bắt đầu quá trình ứng tuyển, nơi họ điền tất cả thông tin cá nhân.

Kỹ thuật DLL Side-Loading

Theo báo cáo từ Prodaft Catalyst, Subtle Snail đã mua các chứng chỉ ký mã hợp lệ thông qua SSL.com và Insight Digital B.V., cho phép payload vượt qua khả năng phát hiện của phần mềm chống virus.

Khi nạn nhân thực thi tệp cài đặt, kỹ thuật DLL search-order hijacking của Windows sẽ tải DLL MINIBIKE được side-load thay vì thư viện hợp pháp.

Biến thể backdoor chính này giải mã các chuỗi quan trọng trong thời gian chạy thông qua các thói quen dựa trên XOR, thu thập định danh hệ thống và thiết lập kênh C2 dựa trên HTTP sử dụng các tên miền được lưu trữ trên Azure, mô phỏng các dịch vụ web hợp pháp.

Hoạt động Hậu Xâm nhập và Duy trì Quyền kiểm soát

Module Tấn công và Thu thập Dữ liệu

Một khi đã xâm nhập vào mạng, Subtle Snail triển khai một bộ các module tùy chỉnh theo nạn nhân để thực hiện keylogging, đánh cắp thông tin đăng nhập trình duyệt, chụp màn hình và hiển thị lời nhắc thông tin đăng nhập Outlook/Winlogon.

Mỗi module được đóng gói dưới dạng một DLL độc đáo và được thực thi thông qua kỹ thuật DLL sideloading, đảm bảo hoạt động liền mạch dưới các tiến trình đáng tin cậy như DataExchangeHost.exe hoặc BioIso.exe.

Các lần gõ phím và thông tin đăng nhập trình duyệt được lưu trữ từ Chrome, Edge và Brave được mã hóa và lưu trữ trong các tệp nhật ký cục bộ, sau đó được trích xuất thành các phần nhỏ 1–5 MB thông qua cùng các kênh C2 được proxy qua Azure.

Kỹ thuật Né tránh Phát hiện và Duy trì Quyền truy cập

Quyền truy cập duy trì được duy trì thông qua Registry Run Keys và việc lạm dụng Background Intelligent Transfer Service để dàn dựng tệp.

Các công cụ tùy chỉnh như AddMachineAccount.exe hỗ trợ thao tác Active Directory, trong khi runtime.dll thu thập chi tiết mạng cho việc di chuyển ngang liên tục. Đây là một phương pháp tinh vi trong các tấn công mạng.

Để né tránh phân tích, nhóm này sử dụng làm phẳng luồng điều khiển (control-flow flattening), phân giải API động, kiểm tra chống sandbox và chống gỡ lỗi dựa trên thời gian.

Các tệp nhị phân độc hại xác minh tên tiến trình tải của chúng để tránh thực thi trong môi trường chung và xóa nhật ký sau các hoạt động thông qua lệnh C2. Mức độ bảo mật hoạt động cao này cho phép mối đe dọa mạng Subtle Snail duy trì không bị phát hiện trong thời gian dài, củng cố chỗ đứng trong môi trường mục tiêu.

Chỉ số Thỏa hiệp (IOCs)

Dưới đây là một số chỉ số thỏa hiệp (Indicators of Compromise – IOCs) liên quan đến các chiến dịch của nhóm mối đe dọa mạng Subtle Snail:

- Tên miền giả mạo: telespazio-careers.com, safrangroup-careers.com

- Tên tệp lưu trữ độc hại: Application.zip, TimeScheduler.zip

- Tên tệp thực thi độc hại: setup.exe

- Tên tiến trình bị lạm dụng: DataExchangeHost.exe, BioIso.exe

- Tên công cụ/DLL tùy chỉnh: AddMachineAccount.exe, runtime.dll, MINIBIKE DLL

Khuyến nghị Bảo mật và Phòng chống

Trong bối cảnh các doanh nghiệp tăng cường phòng thủ dựa trên đám mây và áp dụng các tính năng bảo vệ quản trị viên trong Windows 11, sự phụ thuộc của Subtle Snail vào kỹ thuật xã hội thông qua LinkedIn và proxy đám mây hợp pháp nhấn mạnh sự cần thiết của các chương trình giáo dục người dùng toàn diện và khả năng săn lùng mối đe dọa mạng nâng cao.

Để tăng cường an ninh mạng và bảo vệ hệ thống khỏi các mối đe dọa mạng tinh vi này, các tổ chức nên thực hiện các biện pháp sau:

- Xác thực thông tin liên lạc tuyển dụng: Luôn xác minh tính xác thực của các lời mời làm việc và cổng thông tin ứng tuyển bằng cách liên hệ trực tiếp với công ty thông qua các kênh chính thức.

- Áp dụng xác thực đa yếu tố (MFA): Bắt buộc sử dụng MFA trên tất cả các cổng thông tin và dịch vụ bên ngoài để giảm thiểu rủi ro từ việc đánh cắp thông tin đăng nhập.

- Giám sát việc sử dụng dịch vụ Azure bất thường: Theo dõi chặt chẽ các hoạt động bất thường hoặc lưu lượng truy cập đáng ngờ từ các dịch vụ đám mây, đặc biệt là Azure, có thể được sử dụng làm proxy C2.

- Nâng cao nhận thức người dùng: Thực hiện các chương trình đào tạo thường xuyên để nâng cao nhận thức của nhân viên về các kỹ thuật lừa đảo (phishing), spear-phishing và kỹ thuật xã hội.

- Triển khai giải pháp phát hiện nâng cao: Sử dụng các giải pháp EDR (Endpoint Detection and Response) hoặc XDR (Extended Detection and Response) để phát hiện và phản ứng nhanh chóng với các hành vi bất thường, đặc biệt là các kỹ thuật như DLL sideloading.