Brightspeed, một trong những nhà cung cấp cơ sở hạ tầng băng thông rộng cáp quang hàng đầu tại Mỹ, đã trở thành nạn nhân mới nhất của một cuộc tấn công mạng quy mô lớn. Nhóm đe dọa được biết đến với tên gọi Crimson Collective đã công khai nhận trách nhiệm về việc xâm nhập hệ thống của công ty và lấy cắp dữ liệu nhạy cảm.

Brightspeed hoạt động trên 20 tiểu bang với hạ tầng mạng có khả năng phục vụ 7.3 triệu hộ gia đình và doanh nghiệp. Điều này khiến sự cố rò rỉ dữ liệu này trở thành một vấn đề đáng lo ngại đối với cơ sở hạ tầng quốc gia quan trọng.

Chi Tiết Về Cuộc Tấn Công Mạng Brightspeed

Xâm Nhập Hệ Thống và Đánh Cắp Dữ Liệu

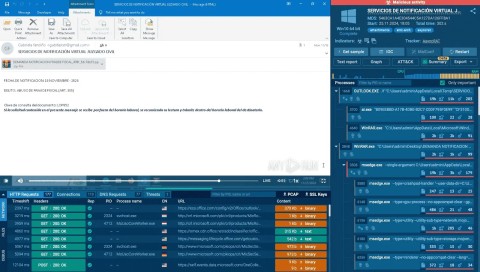

Các kẻ tấn công đã truy cập trái phép vào các hệ thống của Brightspeed và trích xuất thông tin nhận dạng cá nhân (PII) thuộc về cả khách hàng và nhân viên. Nhóm đe dọa đã liên hệ trực tiếp với các nhà nghiên cứu an ninh mạng và cung cấp bằng chứng về sự thỏa hiệp bằng cách chia sẻ các mẫu dữ liệu bị đánh cắp.

Phương pháp công khai thông báo các vụ xâm nhập và cung cấp bằng chứng này đã trở thành một chiến thuật phổ biến của các tác nhân đe dọa hiện đại. Mục tiêu là để tối đa hóa áp lực lên các tổ chức mục tiêu và nâng cao danh tiếng của họ trong giới tội phạm.

Chiến Thuật Của Crimson Collective

Sự cố này đã được International Cyber Digest xác định là một phần của mô hình tấn công mới nổi nhắm vào các nhà cung cấp viễn thông và băng thông rộng. Các cuộc tấn công mạng vào cơ sở hạ tầng này cho thấy sự thay đổi đáng kể trong các ưu tiên của tác nhân đe dọa. Việc thỏa hiệp các nhà cung cấp mạng mang lại cho kẻ tấn công quyền truy cập tiềm năng vào các hệ thống khách hàng hạ nguồn và lưu lượng truyền thông nhạy cảm.

Phương Thức Xâm Nhập Tiềm Năng

Việc hiểu rõ cơ chế lây nhiễm cung cấp cái nhìn sâu sắc về cách Crimson Collective có thể xâm nhập vào hệ thống phòng thủ của Brightspeed. Nhóm này có thể đã sử dụng các vectơ xâm nhập phổ biến như:

- Email lừa đảo (phishing) với các tệp đính kèm độc hại nhắm vào thông tin đăng nhập của nhân viên.

- Khai thác các lỗ hổng chưa được vá trong các ứng dụng hướng Internet.

- Các thỏa hiệp chuỗi cung ứng ảnh hưởng đến các nhà cung cấp dịch vụ được quản lý (MSP) có quyền truy cập quản trị vào mạng của Brightspeed.

Sau khi thiết lập quyền truy cập ban đầu, kẻ tấn công sẽ di chuyển ngang trong mạng, leo thang đặc quyền và tìm kiếm các hệ thống chứa dữ liệu có giá trị như hồ sơ khách hàng và thông tin nhân viên. Đây là một điển hình của các cuộc tấn công mạng tinh vi.

Tăng Cường An Ninh Mạng Để Đối Phó Mối Đe Dọa

Những Lỗ Hổng Cơ Bản

Vụ rò rỉ dữ liệu này làm nổi bật những lỗ hổng nghiêm trọng trong cách các công ty viễn thông bảo vệ cơ sở hạ tầng nhạy cảm. Đây là một mối đe dọa mạng tiềm tàng cho nhiều tổ chức khác.

Các Biện Pháp Phòng Ngừa Chính

Để chống lại các cuộc tấn công mạng tương tự, các tổ chức phải thực hiện các biện pháp sau:

- Triển khai xác thực đa yếu tố (MFA) trên tất cả các hệ thống.

- Duy trì lịch trình quản lý bản vá nghiêm ngặt và thường xuyên.

- Giám sát lưu lượng mạng để phát hiện các mẫu truy xuất dữ liệu bất thường.

- Đào tạo nâng cao nhận thức bảo mật thường xuyên cho nhân viên để nhận biết các âm mưu lừa đảo tinh vi nhắm vào các nhà cung cấp cơ sở hạ tầng.

Chiến Lược Bảo Mật Toàn Diện

Sự cố này là một lời nhắc nhở rằng các nhà khai thác cơ sở hạ tầng quan trọng phải đối mặt với các mối đe dọa mạng dai dẳng từ các tác nhân có kỹ thuật cao. Kinh nghiệm của Brightspeed nhấn mạnh sự cần thiết của các chiến lược bảo mật toàn diện. Các chiến lược này phải vượt ra ngoài các biện pháp phòng thủ truyền thống để bao gồm:

- Phân đoạn mạng nội bộ.

- Các hệ thống phát hiện mối đe dọa nâng cao.

- Lập kế hoạch ứng phó sự cố được thiết kế đặc biệt cho các kịch bản đánh cắp dữ liệu.

Việc liên tục củng cố an ninh mạng là yếu tố then chốt để bảo vệ các tài sản kỹ thuật số.